Dark web

Questa pagina contiene molto testo, per una più agevole lettura necessita di essere sottopaginata.

È opportuno che sia avvisato l'autore ed operi lui stesso la suddivisione per non creare difficoltà nell'attribuzione del lavoro. |

Presentazione

[modifica | modifica sorgente]

Come percorso di educazione civica per l'A.S. 2023-'24 la classe 2B del liceo delle scienze applicate dell'Istituto di istruzione superiore "Luigi di Savoia" di Chieti ha approfondito uno degli aspetti più nascosti e pericolosi del web: il dark web realizzando il presente libro digitale che raccoglie i contributi di ciascun alunno.

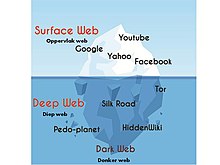

E' possibile dividere tutto il web in tre grandi categorie: il web di superficie, il deep web e il dark web. Il primo corrisponde all'insieme di tutte le pagine raggiungibili dai comuni motori di ricerca e disponibili per tutti gli utenti. Il secondo invece può essere considerato dall'insieme delle pagine non indicizzate dai motori di ricerca (ad esempio le banche dati degli enti governativi o delle azienda) ma anche dalle pagine "private" che richiedono un particolare sistema di accesso come, ad esempio i forum o le chat, l'home banking e... Google Classroom!

Per accedere al Dark Web, invece, è necessario utilizzare delle applicazioni partcolari che garantiscono l'anonimato dell'utente. Una fra tutte, Tor. Il Dark Web può essere considerata la parte più nascosta della rete e, proprio per queste caratteristiche (poca visibilità e garanzia dell'anonimato) è il luogo adatto per le attività più oscure e illegali come, per esempio, spaccio di droga, compravendita di armi o documenti rubati. Chi si addentra in questo spazio oscuro del web deve quindi fare molta attenzione a non incappare in qualche pericolo e, non dimentichiamoci, che ciò che è virtuale è anche reale.

Riferimenti

[modifica | modifica sorgente]Video: Cosa sono il dark web e il deep web

HTML.it: Dark web: cos'è, che contenuti si trovano, perché è pericoloso

CyberSecurity360: Cosa sono il deep web e il dark web, quali sono le differenze, cosa si trova e come si accede: ecco tutte le istruzioni

Video: Sei cose che puoi fare nel dark web (legali)

I contributi

[modifica | modifica sorgente]Seguono i contributi al libro digitale dei singoli alunni. Questi sono stati elaborati dopo aver effettuato una adeguata ricerca sugli aspetti del dark web e sulle caratteristiche e particolarità che più hanno attirato la loro attenzione. Ciascun contributo contiene un'accurata descrizione, con riferimenti all'aspetto legale o illegale, al come poter denunciare o eventualmente difendersi e si conclude con le impressioni personali maturate a seguito della conoscenza di questo aspetto nascosto della Rete.

Il commercio di armi sul dark web di Simone Leombroni

[modifica | modifica sorgente]Il commercio di armi sul dark web fornisce un canale di acquisto e vendita delle armi in maniera del tutto anonima. si accede su piattaforme nascoste e criptate, in cui i venditori offrono una vasta gamma di armi senza dover fornire licenze o documenti. Il metodo di pagamento è quello delle criptovalute dato che è difficile tracciare le transazioni da parte delle autorità. Questo commercio di armi presenta rischi importanti: pericoli per la sicurezza pubblica, il finanziamento di attività illegali e il supporto a grandi organizzazioni illegali. Per contrastare le attività illegali del dark web c’è bisogno di un intervento che coinvolga legislatori, forze dell’ordine e esperti informatici, e bisogna implementare leggi più dure contro le attività illegali online. Però c’è da dire che il dark web viene associato solo alle attività illegali, ma può essere anche usato per scopi legittimi come la navigazione anonima, la comunicazione crittografata e la protezione della privacy.

Le carte di credito clonate di Nicole Bellia

[modifica | modifica sorgente]Le carte di credito clonate rappresentano un grave problema di sicurezza finanziaria. Questo tipo di frode avviene quando i dati della carta vengono copiati illegalmente e utilizzati per effettuare transazioni non autorizzate. I metodi più comuni per clonare le carte di credito includono:

1. Skimming: Dispositivi posti sui lettori di carte (come i bancomat o i terminali di pagamento) che copiano le informazioni dalla banda magnetica della carta.

2. Phishing: Email, messaggi o siti web ingannevoli che inducono le persone a fornire i loro dati di carta di credito.

3. Malware: Software dannoso installato su computer o dispositivi mobili che intercetta i dati della carta di credito.

Per proteggersi dalle carte di credito clonate, è consigliabile:

- Monitorare regolarmente gli estratti conto bancari per individuare transazioni sospette.

- Utilizzare carte di credito dotate di chip EMV, che sono più sicure rispetto a quelle con sola banda magnetica.

- Abilitare notifiche di transazione per essere avvisati immediatamente di qualsiasi attività.

- Evitare di condividere i dati della carta di credito tramite email o messaggi non sicuri.

- Usare carte di credito virtuali per gli acquisti online.

Se sospetti che la tua carta di credito sia stata clonata, contatta immediatamente la tua banca o l'emittente della carta per bloccarla e avviare una contestazione delle transazioni non autorizzate.

LE CONSEGUENZE

Le conseguenze legali e finanziarie per chi viene scoperto a clonare carte di credito sono severe e includono:

Conseguenze Legali:

1. Procedimenti Penali: Clonare carte di credito è un reato grave. Chi viene scoperto può essere accusato di frode, furto d'identità, accesso abusivo a sistemi informatici e altri reati correlati.

2. Pene Detentive: Le pene possono variare da alcuni mesi a diversi anni di carcere, a seconda della giurisdizione e della gravità del reato.

3. Multe: Le multe pecuniarie possono essere molto elevate, soprattutto se il reato ha causato danni significativi a più vittime.

4. Fedina Penale: Una condanna per reati legati alla frode con carte di credito comporta una macchia permanente sulla fedina penale, influenzando negativamente future opportunità lavorative e sociali.

Conseguenze Finanziarie:

1. **Restituzione dei Fondi**: I colpevoli possono essere obbligati a restituire tutti i fondi ottenuti illegalmente tramite le carte clonate.

2. **Compensazioni ai Danneggiati**: In alcuni casi, oltre alla restituzione dei fondi, i colpevoli possono essere tenuti a risarcire ulteriormente le vittime per i danni causati.

3. **Costi Legali**: Difendersi in tribunale può comportare costi legali significativi, anche se si dispone di un avvocato d'ufficio.

Conseguenze Professionali e Personali:

1. Perdita del Lavoro: Una condanna può portare al licenziamento immediato, specialmente se si lavora in settori che richiedono alti standard di integrità.

2. Difficoltà Future di Impiego**: La presenza di reati legati alla frode sul casellario giudiziale può rendere molto difficile trovare un nuovo lavoro.

3. Danno alla Reputazione: La scoperta e la pubblicizzazione del reato possono compromettere gravemente le relazioni personali e la reputazione sociale.

Conseguenze per le Vittime:

1. Danni Finanziari**: Le vittime possono subire perdite economiche significative fino a quando non vengono rimborsate dalle banche.

2. Stress e Preoccupazione**: Gestire le conseguenze di una carta clonata può causare stress e preoccupazioni per la sicurezza finanziaria.

3. Compromissione del Credito**: Temporanee variazioni del punteggio di credito possono verificarsi fino alla risoluzione delle contestazioni.

Prevenzione:

Per ridurre il rischio di clonazione delle carte, è importante adottare misure preventive come monitorare regolarmente le transazioni, utilizzare tecnologie di pagamento sicure (come i chip EMV e i sistemi contactless), e rimanere informati sui metodi di phishing e altre tecniche di frode.

Acquisti illegali e conseguenze del dark web di Giorgia Verzulli

[modifica | modifica sorgente]Il dark web è una parte del web non ricercata dai motori di ricerca tradizionali e richiede software specifici per essere accessibile, come TOR.

Qui si concentra l'attività più oscura e illegale. Sul dark web si possono trovare mercati neri, vendita di droghe, armi, dati rubati e altro.Tra i beni e servizi che si possono trovare ci sono:

- armi: armi da fuoco, esplosivi e altri dispositivi pericolosi;

- droghe: sostanze stupefacenti nocive per la salute;

- documenti falsi: passaporti, patenti;

- pornografia illegale: abuso minori o materiali illegali per la legge;

- dati rubati: numero di carte di credito, credenziali di accesso a conti bancari.

Quali sono le conseguenze?

[modifica | modifica sorgente]Acquistare qualcosa di illegale sul dark web può avere conseguenze legali gravi, a seconda della natura del materiale acquisito e della legge del paese in cui ti trovi. Potresti essere soggetto a indagini da parte di autorità competenti e potresti affrontare accuse penali, multe e persino la possibilità di essere incastrato. Le conseguenze penali possono essere:arresto, indagine delle forze dell'ordine condanne penali (variano a seconda del reato) e sequestro dei beni le conseguenze finanziare possono essere: truffe, costi legali (difendersi contro accuse legali), furto di identità.

Per gli acquirenti

Possono essere rintracciati e arrestati dalle forze dell'ordine. Le pene variano in base al tipo di reato, ma possono includere multe salate e lunghe pene detentive.

Per le truffe e frodi

Non esistono garanzie di ricevere ciò che si è acquistato. Gli acquirenti possono essere truffati, perdendo il loro denaro. Nonostante l'anonimato offerto da strumenti come Tor, l'uso improprio puó esporre la tua identità e posizione. Inoltre, i tuoi dati personali potrebbero essere raccolti e venduti da malintenzionati, potrebbero essere rubati e usati da altri utenti (come password in carte di credito).

Per i venditori

Le forze dell'ordine spesso conducono operazioni sotto copertura per identificare e arrestare i venditori. Le autorità spesso possono entrare nei mercati del dark web fingendosi acquirenti o venditori, raccogliendo prove contro i venditori.

Per i siti

(la reputazione del sito)

Se un sito viene compromesso o chiuso dalle autorità, la fiducia degli utenti e dei venditori può essere danneggiata, rendendo difficile la riapertura o la migrazione a nuovi utenti. I siti possono essere chiusi e i beni dei venditori sequestrati.

Ci sono altri rischi?

- acquistare armi o droghe può mettere in rischio la tua sicurezza;

- scaricare software dal dark web espone gli utenti a minacce informatiche;

- il dark web è spesso usato per attività che possono portare a gravi ripercussioni sociali, come traffico di esseri umani e sfruttamento minorile.

il dark web rappresenta un ambiente rischioso non solo per implicazioni legali ma anche per i pericoli alla sicurezza e alla privacy.

La droga nel dark web di Pierluca Giannini

[modifica | modifica sorgente]Il dark web è una parte nascosta e non facilmente accessibile di internet dove si possono trovare una serie di attività illegali e criminali, tra cui la vendita di droghe. La droga nel dark web è diventata un problema sempre più diffuso e preoccupante, poiché offre agli acquirenti la possibilità di acquistare sostanze stupefacenti in modo anonimo e senza essere tracciati.

- Le droghe vendute nel dark web includono sostanze illegali come eroina, cocaina, metanfetamine e marijuana, ma anche prodotti farmaceutici prescritti venduti illegalmente senza ricetta. Queste sostanze sono spesso di qualità e purezza sconosciute, il che rappresenta un rischio per la salute dei consumatori.

- L'uso di droghe acquistate nel dark web comporta anche rischi legati alla sicurezza personale, poiché la transazione avviene spesso in modo anonimo e non regolamentato. Gli acquirenti possono diventare vittime di truffe, rapine o violenze durante il processo di acquisto e consegna delle droghe.

- Inoltre, l'uso di droghe acquistate nel dark web può avere conseguenze legali, poiché l'acquisto e il possesso di sostanze stupefacenti senza prescrizione medica sono illegali in quasi tutti i paesi. I consumatori rischiano di essere arrestati e incriminati per possesso di sostanze illegali.

È importante sensibilizzare l'opinione pubblica sui rischi legati all'acquisto di droghe nel dark web e promuovere programmi di prevenzione e trattamento per aiutare le persone ad affrontare il problema dell'abuso di sostanze stupefacenti. La lotta contro il traffico di droghe nel dark web richiede la collaborazione tra autorità governative, società di sicurezza informatica e organizzazioni non governative per contrastare efficacemente questo fenomeno e proteggere la salute e la sicurezza della popolazione.

Come ridurre il traffico di droga nel dark web?

1. Rinforzare le misure di sicurezza e contrasto online: le forze dell'ordine e le autorità competenti devono lavorare per identificare e contrastare i siti web e i mercati illegali che vengono utilizzati per il traffico di droga.

2. Collaborare con i provider di servizi internet e le aziende tecnologiche per monitorare e bloccare i siti web associati al traffico di droga nel dark web.

3. Coinvolgere attivamente la comunità online per segnalare e denunciare attività sospette legate al traffico di droga.

4. Favorire la prevenzione e la sensibilizzazione sull'uso e gli effetti delle droghe, promuovendo campagne di informazione mirate verso i giovani e le fasce a rischio.

5. Potenziare i controlli e la regolamentazione delle transazioni finanziarie online per contrastare il riciclaggio di denaro proveniente dal traffico di droga.

6. Implementare programmi di riabilitazione e sostegno per le persone coinvolte nel traffico di droga, offrendo loro alternative concrete per uscire dal mondo della criminalità.

7. Collaborare a livello internazionale per contrastare il traffico di droga nel dark web, scambiando informazioni e coordinando le azioni di contrasto a livello globale.

Il commercio di armi di Giorgia Di Giovanni

[modifica | modifica sorgente]Il commercio di armi nel Dark Web è una realtà oscura e inquietante che solleva serie preoccupazioni a livello globale. Questo mercato clandestino offre un ambiente in cui acquirenti e venditori possono interagire in modo anonimo e sfuggire alle restrizioni legali e ai controlli di sicurezza tradizionali.

Attraverso reti criptate come Tor, il Dark Web consente a individui di tutto il mondo di accedere a una vasta gamma di armi, che vanno dalle armi da fuoco convenzionali a pistole, fucili e persino armi automatiche, fino ad arrivare a munizioni, esplosivi e armi chimiche in alcuni casi. Questa disponibilità di armamenti è motivo di grande preoccupazione, poiché aumenta il rischio di criminalità organizzata, atti terroristici e violenze di vario genere.

Il commercio nel Dark Web è facilitato dall'uso di criptovalute come Bitcoin, che rendono difficile il tracciamento delle transazioni finanziarie da parte delle autorità. I pagamenti anonimi contribuiscono alla clandestinità e all'impunità degli acquirenti e dei venditori coinvolti nel traffico d'armi online.

Le operazioni di contrasto condotte dalle forze dell'ordine e dalle agenzie di contrasto criminalità hanno portato a diversi arresti e alla chiusura di piattaforme di mercato illegali nel Dark Web. Tuttavia, il problema persiste e continua a rappresentare una minaccia per la sicurezza pubblica e la stabilità internazionale.

Le preoccupazioni riguardo al commercio di armi nel Dark Web si estendono anche a livello internazionale, poiché le armi possono essere acquistate da acquirenti in diverse regioni del mondo, alimentando conflitti armati, violazioni dei diritti umani e altre forme di violenza.

Il commercio di armi nel Dark Web è un argomento controverso che coinvolge varie fonti e prospettive.

Esploriamolo da diverse angolazioni:

- 1. Forum e Mercati: All'interno del Dark Web esistono numerosi forum e mercati online dove è possibile acquistare armi. Questi siti operano spesso attraverso sistemi di pagamento criptati e utilizzano la tecnologia del Tor per nascondere l'identità sia dei venditori che degli acquirenti. Alcuni dei più noti includono Silk Road, AlphaBay e Wall Street Market (quest'ultimo chiuso nel 2019).

- 2. Rapporti Governativi: Le agenzie governative di tutto il mondo monitorano da vicino il commercio di armi nel Dark Web. Rapporti e comunicati stampa da parte di agenzie come l'FBI, l'Europol e altre forze dell'ordine internazionali spesso forniscono dettagli sulle operazioni di infiltrazione e smantellamento di reti di traffico d'armi online.

- 3. Studi Accademici: Gli accademici e gli esperti di sicurezza informatica conducono regolarmente ricerche sul commercio di armi nel Dark Web. Questi studi possono fornire una panoramica approfondita delle dinamiche del mercato, inclusi i tipi di armi disponibili, i prezzi e i metodi utilizzati per eludere le autorità.

- 4. Reportage giornalistici: I media spesso riportano storie riguardanti il commercio di armi nel Dark Web, con resoconti su operazioni di polizia, arresti di trafficanti e le conseguenze del traffico d'armi online sulla sicurezza pubblica.

- 5. Opinioni degli attivisti: Gli attivisti per i diritti umani e gli esperti di politica estera esprimono preoccupazioni riguardo al commercio di armi nel Dark Web, sottolineando i rischi legati alla facilità con cui le persone possono ottenere armi da fuoco senza dover fornire documentazione o passare attraverso controlli di sicurezza.

Il commercio di armi nel Dark Web ha una serie di conseguenze:

- Aumento della criminalità e della violenza;

- Sfide per le forze dell'ordine;

- Instabilità internazionale;

- Minaccia per la sicurezza pubblica;

- Difficoltà nel monitoraggio e nel controllo;

Le conseguenze a livello legale:

La condanna per le persone che vengono scoperte mentre acquistano armi nel Dark Web dipende da diversi fattori, tra cui la legislazione del paese in cui avviene l'acquisto, le circostanze specifiche del caso e la gravità delle violazioni commesse. Tuttavia, in molti paesi, l'acquisto di armi nel Dark Web è considerato un reato grave e può comportare conseguenze legali significative, tra cui:

- Arresto e incriminazione: Le persone che vengono scoperte mentre acquistano armi nel Dark Web possono essere arrestate dalle forze dell'ordine e incriminate per il reato di traffico d'armi o altre violazioni della legge.

- Accusa penale: L'acquisto di armi nel Dark Web può essere considerato un reato penale e può portare a un processo legale. Le persone coinvolte possono essere accusate di vari reati, tra cui possesso illegale di armi, traffico d'armi, associazione a delinquere o altri reati correlati.

- Condanna e carcere: Se condannate, le persone coinvolte nell'acquisto di armi nel Dark Web possono affrontare una condanna detentiva. La lunghezza della pena dipenderà dalla gravità del reato, dalle leggi del paese e dalle circostanze del caso.

- Multa: Oltre alla condanna detentiva, le persone coinvolte nell'acquisto di armi nel Dark Web possono essere soggette a pesanti multe monetarie come parte della loro condanna.

- Confisca delle armi e dei beni: Le forze dell'ordine possono confiscare le armi acquistate nel Dark Web e altri beni correlati al reato. Questo può includere armi, denaro, dispositivi tecnologici e altri beni utilizzati nell'attività criminale.

In generale, l'acquisto di armi nel Dark Web è un reato grave che può portare a conseguenze legali significative. È importante che le persone comprendano i rischi e le conseguenze associate a tale attività illegale e rispettino le leggi nazionali internazionali che regolano il commercio d'armi.

In conclusione, il commercio di armi nel Dark Web è un problema complesso che richiede una risposta coordinata e globale da parte delle autorità governative, delle forze dell'ordine e della comunità internazionale nel suo complesso. Solo attraverso una stretta collaborazione e un impegno costante sarà possibile contrastare efficacemente questo fenomeno e proteggere la sicurezza pubblica.

Gli aspetti illegali del dark web di Filippo Di Berardo

[modifica | modifica sorgente]Il Dark Web è noto per ospitare una serie di attività illegali, anche se non tutto ciò che vi si trova è illegale. Ecco alcuni degli aspetti illegali più comuni associati al Dark Web:

- Mercati illegali: Sono piattaforme dove si possono acquistare e vendere illegalmente droghe, armi, credenziali rubate, informazioni personali, strumenti per il furto di identità e molto altro.

- Servizi di hacking: Su alcuni siti del Dark Web è possibile trovare servizi di hacking, come il phishing, il ransomware-as-a-service (RaaS), il malware, il cracking delle password e altri strumenti utilizzati per attività illegali online.

- Pornografia illegale: Il Dark Web ospita spesso siti che diffondono pornografia illegale, come materiale pedopornografico o altre forme di abuso sessuale.

- Contrabbando di merci: Si trovano siti che consentono di acquistare e vendere merci contraffatte, rubate o illegali, che vanno dalle droghe agli oggetti d'arte rubati.

- Falsificazione di documenti: Si possono trovare servizi che offrono la creazione e la vendita di documenti falsi, come passaporti, carte d'identità, patenti di guida e altro ancora.

- Servizi illegali: Alcuni siti del Dark Web offrono servizi illegali come omicidi su commissione, estorsioni e altre attività criminali.

- Forum illegali: Sono presenti forum che ospitano discussioni su argomenti illegali, come il traffico di esseri umani, la tratta di droga, il terrorismo e così via.

- Attività finanziarie illegali: Il Dark Web può essere utilizzato per condurre attività finanziarie illegali, come il riciclaggio di denaro, il furto di carte di credito e altro ancora.

Infine è importante sottolineare che il Dark Web non è interamente composto da attività illegali; ci sono anche molte comunità e servizi legittimi che utilizzano la privacy e l'anonimato del Dark Web per scopi legittimi, come la protezione della libertà di parola, la sicurezza informatica e la privacy online. Tuttavia, la natura anonima del Dark Web lo rende un luogo attraente per coloro che desiderano condurre attività illegali senza essere rintracciati.

Vendita e acquisti sul dark web di Davide D'Eramo

[modifica | modifica sorgente]Possiamo estrapolare queste macrocategorie degli oggetti venduti sul dark web:

- I dati: Letteralmente nel dark web sono presenti tutorial per inesperti hacker al prezzo medio di 50$ e malware da infliggere ai poveri malcapitati. Non mancano i consigli, come quello di introdurre gif animate con personaggi di cartoni per attrarre i bambini (si pensi che in Italia nelle caselle di posta di molte persone comparve una mail con all'interno una foto di Super Mario, oppure uno scam incluse una gif del noto mostriciattolo Pikachu per far cadere in trappola bambini fan della serie Pokémon). Oppure se non si vuole fare tutto il lavoro si possono anche comprare direttamente i dati della vittima, come carte di credito, password, e-mail, cronologia, account, dati sanitari. Non manca anche il rischio di essere truffati direttamente da questi venditori;

- Documenti falsi: Gli oggetti più venduti sul dark web. A un prezzo abbastanza moderato, si possono far creare dei documenti come patenti di guida, passaporti, diplomi scolastici, abbonamenti falsificati per oltrepassare confini, fare cose non adatte alla proprio età, avere vantaggi lavorativi o accedere a determinati dati;

- Beni materiali: Nel dark web va sicuramente a gonfie vele il mercato della droga; si possono trovare quasi tutti i tipi di stupefacenti, dalla marijuana alla metanfetamina, dall'eroina al più recente phentanyl. Non mancano anche le armi, il quale l'utilizzo può variare dal traffico di queste, all'utilizzo in determinate guerre. Si possono trovare anche beni contraffatti, come vestiari di marca fasulli e servizi illegali, come il traffico di minori, furti d'identità, assassini su commissione, traffico di organi.

Per pagare nel dark web ovviamente non si paga con le proprie carte di credito, ma vengono vendute carte e bancomat altrui insieme ad altri dati personali, come una sorta di "kit". La valuta più diffusa sul dark web è il bitcoin, le quali transazioni sono decentralizzate e pseudonime, il che non significa che bisogna fornire informazioni personali. Altre valute poco diffuse sono i litecoin e i monero, che dovrebbe garantire maggiore privacy.

I mercati più visitati nel dark web per comprare questo tipo di cose sono molti. Uno dei mercati più grandi è il Tor Market, ma non si sa ancora bene se ciò che vendono sia reale o il loro intento sia solo quello di truffare.

Ovviamente tutto quello che viene venduto sul dark web non è illegale (si pensi a servizi di consulenza e freelance, oggetti vintage, privacy e sicurezza, musica, web comic), ma questa parte è davvero ridotta, quindi non cancella la pericolosità del dark web.

E' importante sottolineare la prudenza che bisogna avere quando si naviga nel web. Per colpa di questa profondità dell'iceberg che è l'Internet, molte persone vengono truffate a qualsiasi ora. Prudenze come installare un VPN, avere diverse password per ogni sito e cambiarle di tanto in tanto sono fondamentali per la nostra sicurezza.

Servizi e azioni illegali su commissione nel dark web di Luca Demba Niang

[modifica | modifica sorgente]il dark web è una sezione di internet dove gli utenti che navigano al suo interno mantengono l'anonimato, inizialmente veniva utilizzato dallo stato americano che, oltre ad averlo creato, lo utilizzava per scambiare segretamente informazioni; oggi però viene utilizzato anche per atti illeciti come la commissione di atti illegali. La lista di servizi illegali su commissione che si possono commettere sul dark web è molto varia:

Il malware e il dark web di Lisa Ciarallo

[modifica | modifica sorgente]Vedi anche: https://it.malwarebytes.com/malware/

Cos'è un malware? I malware, noti come software dannosi, costituiscono una minaccia sempre più diffusa per i sistemi informatici e gli utenti. Questi programmi sono progettati con l'intento di danneggiare o compromettere il funzionamento dei dispositivi e possono assumere varie forme, tra cui virus, trojan, worm e ransomware. È fondamentale comprendere i diversi tipi di malware per adottare le giuste precauzioni e difendersi efficacemente dalle potenziali minacce. Questi software possono rubare dati sensibili, interrompere servizi critici, criptare file o danneggiare l'integrità del sistema operativo. L'origine del termine "malware" risale al 1990, quando Yisrael Radai lo coniò per distinguere questa categoria di software dannoso dai virus informatici. Tuttavia, anche prima di questa distinzione, fenomeni come Creeper, un worm noto per la sua diffusione nel 1971 e per mostrare un messaggio provocatorio sugli schermi dei computer infetti, hanno rappresentato le prime manifestazioni di malware. Gli attacchi informatici che coinvolgono malware stanno diventando sempre più sofisticati e mirati, con le aziende che sono spesso bersaglio preferito a causa delle informazioni sensibili che possiedono e dei maggiori profitti che gli hacker possono ottenere da esse. In conclusione, la consapevolezza e la comprensione dei malware sono cruciali per garantire la sicurezza informatica. Solo attraverso una conoscenza approfondita di queste minacce e l'adozione di adeguate misure di difesa, gli utenti possono proteggere efficacemente i propri sistemi e dati da possibili attacchi.

Come posso sapere se ho subito un'infezione malware? I malware possono manifestarsi attraverso una serie di comportamenti anomali che possono indicare la presenza di un'infezione nel sistema. Riconoscere questi segnali è essenziale per prevenire danni maggiori e proteggere i dati personali. Di seguito sono elencati alcuni degli indizi più comuni che segnalano la presenza di malware: Riduzione della velocità del computer: Uno dei segnali più evidenti di un'infezione da malware è la riduzione delle prestazioni del sistema. Il computer può diventare più lento durante l'avvio, l'esecuzione delle applicazioni o la navigazione su Internet. Questo rallentamento può essere causato da processi dannosi che utilizzano le risorse del sistema in modo eccessivo. Presenza di annunci pubblicitari indesiderati: Un altro segno di un'infezione da malware è la comparsa di annunci pubblicitari non richiesti, spesso in forma di pop-up. Questi annunci possono apparire anche quando non si sta navigando su Internet o possono essere particolarmente invadenti e difficili da chiudere. Questo tipo di malware è noto come adware. Chiusure improvvisi del sistema o schermate di errore: Se il computer si spegne improvvisamente, si blocca frequentemente o mostra schermate di errore, potrebbe essere compromesso da un malware. Questi comportamenti anomali possono indicare un'interruzione dei processi del sistema da parte di un software dannoso. Perdita di spazio su disco: Se si nota una diminuzione improvvisa dello spazio disponibile sul disco rigido, potrebbe essere causata da un malware che crea o scarica file dannosi sul sistema. Questi file possono occupare spazio prezioso e compromettere le prestazioni del computer. Aumento dell'attività di rete: Un aumento significativo nell'utilizzo della rete, come il trasferimento di grandi quantità di dati in modo anomalo, può indicare che il computer è infetto da un malware che sta comunicando con un server remoto o trasferendo informazioni sensibili. Utilizzo anomalo delle risorse di sistema: Se si nota un aumento improvviso nell'utilizzo delle risorse di sistema, come la CPU o la memoria, potrebbe essere causato da un malware attivo che sta eseguendo processi dannosi sul computer. Cambiamenti nelle impostazioni del browser: Se la homepage del browser viene cambiata senza il consenso dell'utente o se vengono installate estensioni o plugin indesiderati, potrebbe essere indicativo di un'infezione da malware. Questi software dannosi possono modificare le impostazioni del browser per indirizzare l'utente verso pagine web dannose o promuovere prodotti o servizi indesiderati.Malfunzionamenti dell'antivirus: Se l'antivirus smette improvvisamente di funzionare o diventa impossibile aggiornarlo, potrebbe essere un segno che il sistema è stato compromesso da un malware che cerca di disabilitare le misure di sicurezza. In alcuni casi, gli attacchi malware possono essere evidenti e invadenti, come nel caso dei ransomware, che criptano i dati dell'utente e richiedono un pagamento per ripristinarli. Anche se il sistema sembra funzionare correttamente, è importante rimanere vigili poiché i malware più sofisticati possono agire in modo discreto, rubando informazioni sensibili o diffondendosi su altri dispositivi senza essere rilevati. Pertanto, è fondamentale proteggere il proprio computer con una suite di sicurezza affidabile e rimanere aggiornati sulle ultime minacce e tecniche di difesa informatica."

Come si infiltrano i malware? L'ingresso di malware nei sistemi informatici può avvenire principalmente attraverso due vie: Internet e le email. Quando si naviga su Internet, è possibile che ci si imbatta in siti web compromessi che distribuiscono malware. Questo può avvenire cliccando su link dannosi o visitando pagine web che sono state compromesse da hacker. Inoltre, i malware possono essere scaricati involontariamente dai siti web quando si fanno clic su annunci pubblicitari fraudolenti o si effettuano download da fonti non attendibili. Le email rappresentano un'altra importante fonte di infezione da malware. Gli hacker possono inviare email di phishing contenenti allegati dannosi o link a siti web compromessi. Anche se gli utenti sono sempre più consapevoli dei rischi legati alle email sospette, i truffatori sono sempre un passo avanti e spesso riescono a ingannare gli utenti utilizzando tecniche sofisticate di ingegneria sociale. Le app dannose sono un'altra fonte comune di malware. Questi programmi dannosi possono essere mascherati da applicazioni legittime e distribuiti attraverso siti web di terze parti o messaggi di testo fraudolenti. Molti utenti possono essere ingannati da app che sembrano autentiche ma in realtà sono state progettate per rubare informazioni personali o danneggiare il sistema. Quando si installa software o app, è fondamentale prestare attenzione ai messaggi di avvertimento e alle richieste di autorizzazione. Ad esempio, se un'app chiede il permesso di accedere alle email o ad altre informazioni sensibili, è importante valutare attentamente se concedere o meno tale accesso. Esistono numerose tipologie di malware, ognuna con le proprie caratteristiche e modalità di diffusione. Ecco alcune delle più comuni: Adware: Questo tipo di malware è progettato per visualizzare annunci pubblicitari invasivi sullo schermo dell'utente, spesso all'interno del browser web. Gli adware possono essere incorporati in programmi legittimi o installati come estensioni del browser. Spyware: Il spyware è progettato per monitorare segretamente le attività dell'utente, come la navigazione web o l'inserimento di dati personali. Le informazioni raccolte vengono poi inviate agli hacker o ad agenzie di marketing senza il consenso dell'utente. Virus: I virus sono programmi dannosi che si collegano ad altri file o programmi eseguibili e si riproducono all'interno del sistema. Una volta attivato, il virus può causare danni al sistema operativo o ai file dell'utente. Worm: I worm sono simili ai virus ma sono in grado di replicarsi e diffondersi autonomamente attraverso reti informatiche senza l'intervento dell'utente. Questi malware possono causare danni significativi, inclusi il rallentamento della rete e la perdita di dati. Trojan (cavallo di Troia): I trojan sono programmi dannosi che si nascondono all'interno di software legittimi e si attivano una volta che l'utente li ha installati. Questi malware possono consentire agli hacker di ottenere l'accesso remoto al sistema dell'utente o di rubare informazioni personali. Ransomware: Il ransomware è progettato per criptare i file dell'utente e richiedere un riscatto per ripristinarli. Questo tipo di malware è diventato sempre più diffuso negli ultimi anni e può causare danni finanziari significativi agli utenti e alle aziende. Rootkit: I rootkit sono programmi dannosi progettati per nascondere la loro presenza all'interno del sistema operativo. Questi malware possono consentire agli hacker di ottenere l'accesso privilegiato al sistema e di eseguire attività dannose senza essere rilevati. Keylogger: I keylogger sono programmi dannosi progettati per registrare la pressione dei tasti dell'utente e inviare le informazioni raccolte agli hacker. Questi malware possono essere utilizzati per rubare informazioni personali come password, numeri di carta di credito e altre informazioni sensibili. cryptojacking: Il cryptojacking è una tecnica di malware che utilizza la potenza di calcolo del computer dell'utente per generare criptovalute. Questo tipo di malware può causare danni significativi alle prestazioni del computer e aumentare i costi energetici per l'utente. Exploit: Gli exploit sono programmi dannosi progettati per sfruttare vulnerabilità nel software o nel sistema operativo dell'utente. Questi malware possono consentire agli hacker di ottenere l'accesso remoto al sistema o di eseguire attività dannose senza il consenso dell'utente.

In conclusione, è fondamentale proteggere il proprio computer e i propri dati da malware attraverso l'uso di software antivirus e antimalware aggiornati, l'installazione di software solo da fonti attendibili e l'adozione di pratiche di sicurezza informatica consapevoli. Prestare attenzione ai segnali di possibile infezione da malware è essenziale per proteggere la propria privacy e sicurezza online.

Come si rimuovono i malware?

Se sospetti la presenza di un malware, è importante prendere misure immediate per proteggere il tuo dispositivo e i tuoi dati. Ecco alcuni passaggi da seguire:

Scarica un programma antivirus e di sicurezza informatica: Scegli un software affidabile come Malwarebytes for Windows, Malwarebytes for Mac, Malwarebytes for Android, Malwarebytes per dispositivi portatili o uno dei prodotti Malwarebytes dedicati alle aziende. Installa il programma sul tuo dispositivo e esegui una scansione completa per individuare e rimuovere eventuali minacce. Cambia le password: Dopo aver pulito il dispositivo, è consigliabile cambiare tutte le password utilizzate sul dispositivo e su account online. Questo passaggio aggiuntivo aiuta a prevenire l'accesso non autorizzato ai tuoi dati. Ripristina iPhone alle impostazioni di fabbrica: Se sospetti che il tuo iPhone sia stato infettato da malware, Apple non consente la scansione del sistema o dei file. La soluzione più sicura è ripristinare il telefono alle impostazioni di fabbrica e successivamente ripristinare i dati da un backup precedente. Utilizza software di sicurezza per iOS: Per proteggere il tuo iPhone da chiamate e messaggi truffaldini, considera l'utilizzo di software di sicurezza come Malwarebytes for iOS, in grado di filtrare e bloccare attività sospette.

Seguendo questi passaggi, puoi contribuire a proteggere il tuo dispositivo e i tuoi dati da potenziali minacce malware. È anche importante mantenere il software aggiornato e prestare attenzione ai comportamenti online per ridurre il rischio di future infezioni.

Come proteggersi dai malware? Proteggere i nostri dispositivi digitali è una priorità cruciale nell'era digitale. Con il proliferare di malware sempre più sofisticati, è essenziale adottare pratiche di sicurezza informatica rigorose. Ecco alcuni consigli fondamentali per proteggere i nostri dispositivi e i nostri dati:Prima di tutto, prestare attenzione ai domini sospetti. Evitare di accedere a siti web con estensioni insolite può ridurre il rischio di imbattersi in siti dannosi. Inoltre, evitare pop-up e allegati sospetti. Fare attenzione a non fare clic sui pop-up pubblicitari e ad evitare di aprire allegati da fonti non attendibili può evitare l'infezione da malware. Mantenere sempre il software aggiornato è un'altra pratica importante. Assicurarsi che il sistema operativo, i browser e i plugin siano aggiornati riduce le vulnerabilità agli attacchi informatici. Prima di scaricare un'applicazione, controllare le valutazioni e leggere le recensioni degli utenti. Questo aiuta a evitare l'installazione di software dannosi o non affidabili. Evitare di scaricare app da fonti non attendibili e disabilitare l'opzione di installazione da "Fonti sconosciute" sui dispositivi Android riduce il rischio di installare app dannose. Attenzione ai link non verificati nelle e-mail, SMS o messaggi di chat. Evitare di fare clic su link da mittenti sospetti può proteggere da siti web dannosi o contenuti malevoli. Le aziende devono adottare politiche di sicurezza informatica rigorose per proteggere le reti aziendali e i dati sensibili. Investire in un software anti-malware di qualità è essenziale. Un programma anti-malware affidabile offre protezione a più livelli e funzionalità avanzate per rilevare e rimuovere minacce informatiche. Seguire questi consigli può contribuire significativamente a proteggere i nostri dispositivi e i nostri dati da minacce informatiche, garantendo una navigazione online sicura e protetta.

Protezione e rimozione di malware Gli attacchi malware sono inevitabili, ma esistono misure che le organizzazioni possono adottare per rafforzare le proprie difese. Ecco alcune: Formazione sulla sensibilizzazione alla sicurezza: Molte infezioni da malware derivano dal download di software falsi da parte degli utenti o dall'abboccare a truffe di phishing. La formazione sulla sensibilizzazione alla sicurezza può aiutare gli utenti a individuare attacchi di ingegneria sociale, siti Web nocivi e app false. Inoltre, può aiutarli a capire cosa fare e chi contattare se sospettano una minaccia malware. Politiche di sicurezza: Richiedere password complesse quando si accede ad asset riservati tramite reti Wi-Fi non protette può aiutare a limitare l'accesso degli hacker. Anche creare una pianificazione regolare per la gestione patch, le valutazioni delle vulnerabilità e i test di penetrazione può aiutare a rilevare le vulnerabilità del software prima che i criminali informatici le sfruttino. Le politiche di gestione dei dispositivi BYOD e di prevenzione dell'IT ombra possono impedire agli utenti di introdurre inconsapevolmente malware nella rete aziendale. Backup: Mantenere aggiornati i backup di dati riservati e delle immagini del sistema, su dischi rigidi o altri dispositivi scollegati dalla rete, può semplificare il recupero da attacchi malware. Architettura di rete Zero Trust: Zero Trust è un approccio alla sicurezza di rete che presuppone l'assenza di fiducia e la verifica continua degli utenti. Implementa il principio del minimo privilegio, la microsegmentazione di rete e l'autenticazione continua per garantire che nessun utente o dispositivo possa accedere a dati riservati a cui non dovrebbe. Se il malware entra nella rete, questi controlli possono limitarne il movimento laterale. Piani di risposta agli incidenti: Creare piani di risposta agli incidenti per diversi tipi di malware può aiutare i team addetti alla cybersecurity a eliminare le infezioni da malware più rapidamente.

La pornografia del dark web di Michela Pardi

[modifica | modifica sorgente]Che cos'è la pornografia?

[modifica | modifica sorgente]La pornografia, nell'accezione moderna, si definisce come la rappresentazione esplicita di contenuti erotici e sessuali attraverso varie forme di media, quali immagini, video, audio o testi, al fine di suscitare e amplificare l'interesse sessuale dell'osservatore. Questa forma di espressione ha assunto un ruolo significativo nell'ambito della cultura contemporanea, con una presenza sempre più diffusa sui mezzi di comunicazione, specialmente su Internet.

Pornografia sul dark web

[modifica | modifica sorgente]Siti web pornografici hanno guadagnato una posizione di rilievo nell'ecosistema digitale, emergendo tra le destinazioni più visitate online. Statistiche recenti indicano che oltre un quarto di tutti i download effettuati comprende materiale pornografico. Questo fenomeno può essere attribuito alla crescente disponibilità e accessibilità di contenuti sessuali online, riflettendo le dinamiche della società moderna.

Una tappa significativa nello sviluppo della pornografia online è stata l'emergenza di sex.com nel maggio del 1996, frutto della collaborazione tra Stephen Cohen e un esperto di marketing nel settore degli annunci pubblicitari per adulti. Questo indirizzo internet si è rapidamente affermato come una piattaforma facilmente accessibile per chiunque fosse in cerca di contenuti pornografici, contribuendo alla diffusione sempre più ampia di tale materiale sul web.

Il Dark Web, in netto contrasto con la parte più visibile e accessibile di Internet, è un'area nascosta e non indicizzata che può essere raggiunta solo attraverso specifiche applicazioni come Tor. Questo reame oscuro della Rete è noto per ospitare attività illegali, tra cui il traffico di droga, la vendita di armi, la tratta di esseri umani e la pornografia illegale. La pornografia sul Dark Web, in particolare, può essere estremamente pericolosa e illegale, spesso coinvolgendo materiale pornografico che viola leggi sulla protezione dei minori.

È importante notare che la pornografia online è spesso associata a rischi informatici come malware, virus e altre minacce. Ad esempio, è stato riportato il caso di un dipendente del governo britannico che ha accesso a migliaia di pagine web pornografiche dal suo computer di lavoro, esponendo così il sistema a potenziali vulnerabilità informatiche. Inoltre, i criminali informatici spesso utilizzano tag pornografici per mascherare file dannosi, come l'adware, che può generare annunci invadenti sul dispositivo dell'utente.

La pedopornografia

[modifica | modifica sorgente]La pedopornografia è una forma particolarmente aberrante e illegale di pornografia che coinvolge minori in attività sessuali. Questo crimine, che comprende la produzione, la diffusione e la pubblicizzazione di materiale pornografico minorile, esiste da prima dell'avvento di Internet ma si è diffuso in modo preoccupante con la crescita delle comunicazioni online.

Sexting

[modifica | modifica sorgente]Il fenomeno del sexting, che coinvolge lo scambio di immagini sessuali tramite smartphone o social network, è diventato un'area di interesse per le autorità, poiché può portare alla diffusione non consensuale di materiale pornografico, compreso quello che coinvolge minori.

Leggi sulla pornografia e pedopornografia

[modifica | modifica sorgente]Le leggi che regolamentano la pornografia online sono severe, con pene che possono includere la reclusione e multe significative. È fondamentale comprendere le implicazioni legali e morali della pornografia illegale e promuovere un uso responsabile di Internet per proteggere i minori e contrastare la diffusione di contenuti dannosi e illegali.

Il traffico di droga di Chiara Del Rosario

[modifica | modifica sorgente]Il DARK WEB indica i contenuti del deep web (è l'insieme delle risorse informative non indicizzate dai normali motori di ricerca) nelle darknet ovvero le reti oscure che si raggiungono via Internet attraverso specifici software, configurazioni e accessi autorizzativi. All'interno del dark web si possono trovare condivisione di file(piratati, personali, illegali ecc.); crimini informatici(corruzione di file, frodi ecc.); protezione della privacy dei cittadini soggetti a sorveglianza di massa; vendita di beni su mercati darknet; oppure TRAFFICI DI DROGA. Il traffico di droga, detto anche narcotraffico, è un sistema di compravendita illegale delle sostanze stupefacenti. Tale condotta illecita viene controllata soprattutto dalle organizzazioni criminali di stampo mafioso, e questo fenomeno assicura un profitto economico notevole per la criminalità organizzata. In Italia il problema legato all'utilizzo e allo spaccio e quindi al traffico di droga e stupefacenti è in continuo aumento soprattutto nei giovani. Però non è solo in Italia ma c'è anche il traffico internazionale di droga e stupefacenti. Il mercato della droga è composto anche da coloro che la producono e la esportano: tali soggetti si trovano soprattutto in Messico, Colombia, Afghanistan, Bolivia, Perù, Ecuador, e Brasile. Le modalità attraverso cui la droga viene trasportata sono le vie aeree, navali o anche aeroportuali. In passato chi faceva uso di droga era, generalmente, un soggetto che apparteneva al mondo della criminalità o che faceva parte di un ristretto gruppo di persone che si potevano permettere di comprare tali sostanze. Ad oggi il traffico di droga si è estesa anche nel web. La commercializzazione illegale delle droghe sulle reti è per le sue intrinseche caratteristiche, una modalità di diffusione delle sostanze stupefacenti particolarmente insidiosa e difficile da contrastare. Il mercato delle droghe illegali è estremamente lucrativo. Il traffico di droga spesso alimenta la corruzione in molte parti del mondo e questa corruzione può coinvolgere funzionari governativi, forze dell'ordine e altri soggetti influenti che possono essere corrotti attraverso tangenti o minacce. è spesso associato a livelli elevati di violenza, dove le organizzazioni criminali competono per il controllo delle rotte di traffico e dei territori di distribuzione, il che può portare a conflitti armati e a un aumento della criminalità violenta nelle comunità coinvolte. Le forze dell'ordine in tutto il mondo lavorano per intercettare i carichi di droga e arrestare i trafficanti. Sequestri di grandi quantità di droga avvengono regolarmente ma molti carichi riescono comunque a sfuggire alla sorveglianza. Le autorità confiscano anche beni e risorse utilizzati nel traffico di droga, come denaro, veicoli e proprietà. Sul Dark web esistono mercati online specializzati nella vendita di droghe illegali. Questi mercati operano su reti anonime, come Tor, e consentono di acquistare droghe utilizzando criptovalute come Bitcoin. Gli acquirenti possono accedere a una vasta gamma di sostanze stupefacenti. Il dark web offre un certo grado di anonimato agli utenti consentendo loro di navigare e acquistare droghe senza rivelare la propria identità. Tuttavia questo anonimato non è assoluto e le forze dell'ordine possono portare all'individuazione e all'arresto di venditori e acquirenti convolti nel traffico di droga online . Molte piattaforme di vendita di droga nel dark web operano con sistemi di recensioni e valutazioni dove gli acquirenti possono lasciare un feedback sulla qualità del prodotto e sul servizio e questo può aiutare sia il venditore per migliorare ma anche la fiducia degli acquirenti futuri. Ma nonostante i sistemi di valutazione, esiste comunque un rischio di frodi e truffe nel traffico di droga nel dark web. Alcuni venditori potrebbero non consegnare la merce, inviare prodotti di qualità inferiore o rubare i dati personali dei clienti. Ma alcuni mercati del dark web offrono servizi di "escrow", in cui i fondi dell'acquirente vengono trattenuti in un deposito fiduciario fino a quando il venditore non conferma la consegna del prodotto, questo sistema dovrebbe offrire una maggiore sicurezza agli acquirenti, riducendo il rischio di truffe. Le forze dell'ordine di tutto il mondo monitorano da vicino il traffico di droga nel dark web e lavorano per identificare e smantellare i mercati illegali online e questo può comportare operazioni di infiltrazioni, indagini sotto copertura ecc... L'acquisto e l'uso di droghe nel dark web portano rischi significativi per la sicurezza personale, inclusi il rischio di arresto, il coinvolgimento in transazioni illegali e il rischio di acquistare droghe adulterate o pericolose.

Il whistleblowing di Andrea D'Onofrio

[modifica | modifica sorgente]Il termine "whistleblowing" indica l'atto di rivelare informazioni riservate o sensibili riguardanti attività illegali, non etiche o comportamenti discutibili all'interno di un'organizzazione. I whistleblowers sono individui che, spesso a rischio personale o professionale, decidono di far emergere tali informazioni per ragioni di responsabilità sociale, etica, giustizia o preoccupazione per il benessere pubblico.

Ci sono diversi modi in cui il whistleblowing può avvenire:

- Interno: Un whistleblower può fare una segnalazione all'interno dell'organizzazione in cui lavora, utilizzando canali come le linee guida aziendali, i dipartimenti di conformità o gli uffici legali.

- Esterno: In alternativa, un whistleblower può fare ricorso a enti esterni come le autorità di regolamentazione, le agenzie governative, i media o le organizzazioni non governative (ONG).

- Anonimo: Alcuni whistleblowers scelgono di rimanere anonimi quando fanno una segnalazione, per proteggere la propria identità e minimizzare il rischio di ritorsioni.

Il whistleblowing sul dark web è un fenomeno complesso che coinvolge la divulgazione anonima di informazioni riservate o sensibili tramite piattaforme online nascoste e protette come forum anonimi, reti crittografate e siti web protetti da Tor.

Ecco alcuni aspetti chiave del whistleblowing in relazione al dark web:

- Anonimato: Il dark web offre un livello di anonimato che può proteggere i whistleblowers dalla rivelazione della propria identità alle autorità o agli aggressori. Ciò è spesso ottenuto tramite l'uso di reti crittografate come Tor, che nascondono l'indirizzo IP e la posizione fisica dell'utente.

- Protezione della privacy: I whistleblowers che utilizzano il dark web possono rivelare informazioni senza esporsi a sorveglianza o monitoraggio di terze parti, inclusi datori di lavoro e agenzie governative.

- Whistleblowing anonimo: Il dark web facilita il whistleblowing anonimo attraverso piattaforme di denuncia, forum di discussione e servizi di messaggistica criptata, che consentono ai whistleblowers di condividere informazioni in modo sicuro e protetto.

- Divulgazione di informazioni sensibili: Sul dark web, i whistleblowers possono rivelare informazioni sensibili o riservate riguardanti crimini, corruzione, abusi di potere, violazioni dei diritti umani e altri comportamenti illeciti o non etici.

Se le accuse di whistleblowing si dimostrano fondate, possono portare a indagini, azioni legali, sanzioni o cambiamenti all'interno dell'organizzazione coinvolta.

Tuttavia, i whistleblowers possono anche affrontare rischi significativi, come perdere il lavoro, subire rappresaglie, ostracismo sociale o azioni legali da parte dell'organizzazione oggetto della segnalazione. Per questo motivo, molte giurisdizioni offrono protezioni legali ai whistleblowers che segnalano in buona fede violazioni di legge o comportamenti scorretti.

Il whistleblowing gioca un ruolo importante nella promozione della trasparenza, dell'accountability e della responsabilità all'interno delle organizzazioni, contribuendo a prevenire e contrastare comportamenti dannosi o illegali.

La vendita di documenti falsi di Lorenzo Monaco

[modifica | modifica sorgente]La vendita di documenti falsi rappresenta un fenomeno che si è esteso considerevolmente, coinvolgendo sia il mondo online che quello offline. Nel particolare contesto del dark web[1], una sezione criptata e oscura di Internet, questa pratica è particolarmente diffusa, favorita dall'anonimato offerto dalle reti peer-to-peer[2] e dalle criptovalute, che rendono le transazioni difficili da tracciare. Questi documenti comprendono una vasta gamma di identificativi personali, tra cui carte d'identità, passaporti, patenti di guida, diplomi accademici e molto altro ancora.

I criminali coinvolti nella produzione e nella vendita di documenti falsi sono soliti ricorrere a tecnologie sofisticate al fine di replicare l'aspetto e i dettagli dei documenti originali con precisione. Questo può includere la manipolazione di immagini digitali, la stampa di alta qualità e l'uso di materiali specializzati per ottenere risultati il più possibile simili agli originali. In alcuni casi, le reti criminali possono anche infiltrare direttamente le istituzioni che rilasciano documenti autentici, mettendo così a rischio la sicurezza dei sistemi e agevolando la produzione di documenti falsi su larga scala.

Le motivazioni che spingono all'acquisizione di documenti falsi sono diverse e variano da individuo a individuo. Alcune persone possono cercare di ottenere tali documenti per ragioni pratiche, come l'accesso a servizi o benefici a cui non avrebbero legalmente diritto, oppure per ingannare le autorità al fine di evitare sanzioni o per assumere un'identità falsa al fine di condurre attività illecite. Altre persone possono invece essere spinte da motivazioni più personali, come la necessità di fuggire da situazioni di pericolo o repressione politica.

Tuttavia, è importante sottolineare che l'acquisizione e l'utilizzo di documenti falsi non sono prive di rischi. Le conseguenze legali possono essere gravi e includere l'arresto, l'accusa di reati penali e pesanti sanzioni finanziarie. Inoltre, l'uso di documenti falsi può danneggiare la reputazione e l'integrità delle istituzioni coinvolte, minando la fiducia pubblica nei processi di identificazione e autenticazione.

Le autorità di numerosi paesi stanno intensificando i loro sforzi per contrastare la produzione e la distribuzione di documenti falsi. Esistono unità specializzate di polizia e agenzie governative incaricate di monitorare e contrastare tali attività illegali. Queste agenzie collaborano strettamente con partner internazionali per individuare e perseguire i responsabili di tali reati.

Inoltre, molte istituzioni stanno implementando misure sempre più sofisticate per prevenire la frode e l'usurpazione di identità. Tali misure possono includere l'utilizzo di tecnologie avanzate di sicurezza, la verifica incrociata dei dati e la formazione del personale per riconoscere segni di documenti falsi.

Si consiglia comunque di prevenire queste frodi con piccole attenzioni che abbassano al minimo le probabilità di esserne vittime.

Alcuni pratici consigli potrebbero essere:

1. Usare password forti

2. Controllare le impostazioni della privacy dei social media

3. Evitare le e-mail di phishing[3]

4. Evitare il Wi-Fi pubblico

5. Controllare regolarmente gli estratti conto bancari

6. Usare sempre siti web sicuri

7. Aggiornare il software di sicurezza

8. Distruggere i documenti sensibili

Carte di credito clonate di Romina Di Luzio

[modifica | modifica sorgente]Le carte di credito clonate rappresentano un problema significativo nel mondo finanziario, con conseguenze sia per gli individui che per le istituzioni finanziarie.

Fenomeno delle carte di credito clonate nel dark web

- Mercato nero: Esame dei mercati clandestini online che offrono informazioni di carte di credito clonate, comprese le loro caratteristiche.

- Modalità di vendita e distribuzione: Analisi dei metodi utilizzati per distribuire e scambiare le informazioni di carte di credito clonate sul Dark Web.

Minacce e rischi

- Frodi finanziarie: Esame delle frodi finanziarie associate alle carte di credito clonate, inclusi gli utilizzi fraudolenti e le conseguenze per le vittime.

- Identità rubate: Analisi delle implicazioni per la sicurezza delle informazioni personali e finanziare delle vittime di furto di identità sul Dark Web.

Strumenti di clonazione

- Metodi di clonazione: Approfondimento sui metodi utilizzati per clonare le carte di credito e ottenere informazioni sensibili sul Dark Web, compresi skimmer digitali, malware e phishing.

- Criptovalute: discussione sull'uso di criptovalute come metodo di pagamento nel mercato nero delle carte di credito clonate e sulle implicazioni per l'anonimato degli acquirenti.

- ↑ Dark web indica i contenuti del deep web nelle darknet che si raggiungono via Internet attraverso specifici software, configurazioni e accessi autorizzativi.

- ↑ in telematica, un sistema (spesso abbreviato nella forma P2P) che consente a un utente di scambiare con altri utenti in quel momento collegati, in regime di assoluta autonomia (senza cioè passare per un server centrale), programmi, banche dati, materiali audiovisivi, ecc.

- ↑ attacco informatico nel quale viene inviata una e-mail malevola scritta appositamente con lo scopo di spingere la vittima a cadere in una trappola. Spesso l'intento è portare gli utenti a rivelare informazioni bancarie, credenziali di accesso o altri dati sensibili.

Le carte di credito clonate di Giulia Di Rita

[modifica | modifica sorgente]Ad oggi nell'ambito della Dark Web sono presenti molte truffe, una fra queste è la clonazione delle carte di credito .

Questo fenomeno è sempre più in crescita a causa del progresso tecnologico, infatti se da una parte la tecnologia presenta molti vantaggi per la società, dall'altra parte mette a rischio la privacy delle persone.

Negli ultimi anni un trend si è focalizzato sul trading online. Non solo sono normali frodi sul pagamento elettronico e social sul engineering nella quale la vittima stessa diventa autore principale, ma veri tentativi di sfruttamento delle carte di credito, utili a compiere transizioni online oppure utilizzarle direttamente.

3. contro questo trading si alimenta un conto bancario o una carta di credito

In tal senso le carte vengono disattivate, verificando i tentativi di transizione dei criminali.

[Versione corretta]

Una statistica rivela che ad oggi in Italia vengono rubate oltre 80mila carte di credito e poi rimesse in vendita su dark web.

La domanda che spesso ci si pone è come possa essere così frequente questo meccanismo.

Purtroppo la tecnologia svolge un ruolo fondamentale nella frode e nel furto di carte infatti dietro ogni carta di credito, ci sono numerosi dettagli che riguardano i dati personali e che vengono divulgati gratuitamente sui mercati del web.

Oggi gran parte della popolazione fa acquisti su internet e questo mette più a rischio la divulgazione di dati sensibili; infatti molti siti non sono per niente garantiti, pertanto il rischio di venire ingannati è alto.

In questo ultimo periodo ci sono state molte segnalazioni sul "trading online" ovvero non più normali frodi sui pagamenti elettronici e social engineering ma veri tentativi di sfruttamento delle carte di credito degli altri per compiere sottrazioni di denaro. Come funziona? Inizialmente si fa un primo tentativo facendo transare un minimo importo, se tale operazione va a buon fine, segue una seconda e una terza transazione di importi più importanti.

A tutelare le frodi sulle carte di credito rubate online ci sono le banche che comunque avvertono il possessore in tempo reale .

La PSD2 ( normative europee ) cerca di tutelare al meglio i possessori delle carte di credito e consiglia di bloccare subito la carta qualora si dovesse riscontrare degli addebiti anomali.

Database di password nel dark web: rischi e implicazioni di Giovanna Mastrogiuseppe

[modifica | modifica sorgente]Nel contesto sempre più digitale in cui viviamo, la sicurezza informatica è diventata una delle principali preoccupazioni per individui e organizzazioni. Uno dei rischi più gravi è rappresentato dalla presenza di database di password nel dark web, un'area oscura e nascosta dell'internet dove le informazioni rubate vengono scambiate e vendute. Questo tema solleva una serie di questioni cruciali riguardanti la protezione dei dati, la privacy online e le strategie di contrasto al crimine informatico.

COS’È UN DATABASE? Un database è un sistema organizzato per la raccolta, la memorizzazione e la gestione di dati in modo strutturato e accessibile. Ne esistono di vari tipi, ma uno dei più discussi e controversi è il database di password nel dark web. Questi database contengono una vasta quantità di credenziali di accesso rubate provenienti da varie fonti, compresi siti web, servizi online e altre piattaforme digitali.

COME POSSO OTTENERLI? La via attraverso cui questi database vengono ottenuti è spesso attraverso violazioni della sicurezza informatica. Gli hacker utilizzano varie tecniche, tra cui attacchi di phishing, malware e vulnerabilità nei sistemi informatici, per accedere e rubare le credenziali degli utenti. Una volta ottenute, le credenziali vengono poi vendute o scambiate sul dark web, un'area nascosta dell'internet accessibile solo attraverso software specifici.

COME GLI UTILIZZANO? Il principale utilizzo di questi database è per scopi illegali, come il furto di identità, il phishing, il ransomware e altre forme di attività criminali online. Le credenziali rubate possono essere utilizzate per accedere ai conti bancari, alle email, ai social media e ad altri servizi online delle vittime, mettendo a rischio la loro sicurezza finanziaria e la loro privacy personale. Attraverso una analisi qualitativa dei contesti in cui i dati circolano, sono stati categorizzati gli account rubati in base alla finalità di utilizzo. Nel complesso, gli account rilevati sono relativi a caselle postali email (nel 27,0% dei casi)seguiti dai siti di intrattenimento (21,0%), relativi soprattutto agli account di giochi online e dating (siti di incontri online). Al terzo posto gli account di forum e siti web di servizi a pagamento (18,6%) e di social media (13,9%). Il 12,3% degli account rubati è invece riferibile a piattaforme di e-commerce, a fronte di una crescita del +132% rispetto al semestre precedente. Coloro che utilizzano questi database sono principalmente cybercriminali e truffatori online, che cercano di trarre profitto dalle informazioni rubate. Tuttavia, anche individui meno esperti possono accedere a tali database e utilizzare le credenziali per fini malevoli, contribuendo così alla diffusione del crimine informatico.

COME PROTEGGONO QUESTI DATABASE? Le implicazioni di sicurezza e privacy dei database di password nel dark web sono enormi. Le aziende devono adottare misure di sicurezza più rigorose per proteggere i dati dei propri utenti e prevenire violazioni della sicurezza informatica. Gli utenti, d'altra parte, devono essere consapevoli dei rischi e adottare pratiche di sicurezza online, come l'utilizzo di password complesse e l'attivazione dell'autenticazione a due fattori, per proteggere i propri account. Inoltre, le autorità e le agenzie di applicazione della legge devono lavorare insieme per identificare, monitorare e perseguire coloro che operano nel dark web e vendono o utilizzano illegalmente dati rubati. È fondamentale una cooperazione internazionale per contrastare efficacemente il crimine informatico e proteggere la sicurezza e la privacy online dei cittadini.

IN ITALIA L’Italia ha visto un aumento particolare dei furti di dati monitorati sul dark web. L'84,0% degli utenti è stato avvisato dei dati rilevati nel dark web, mentre solo il 16,0% è stato avvisato dei dati rilevati nel web pubblico. Le persone più colpite sono quelle di età compresa tra 41 e 50 anni (26,2%), seguite da quelle di età 51-60 anni (25,5%) e quelle sopra i 60 anni (25,5%). Gli uomini costituiscono la maggioranza degli utenti di promemoria (63,2%). L'area geografica con il maggior numero di segnalazioni è le Midlands, che rappresentano il 36,8% dei casi, seguita dal Sud (26,1%), dal Nord Ovest (22,3%) e dal Nord Est (14,7%).

In conclusione, i database di password nel dark web rappresentano una grave minaccia per la sicurezza informatica e la privacy online. È fondamentale un impegno collettivo da parte di individui, aziende e autorità per contrastare questa minaccia e proteggere la sicurezza e la privacy online dei cittadini. La ricerca su questo tema fornisce un'opportunità preziosa per esplorare le sfide e le soluzioni nella lotta contro il crimine informatico nel mondo digitale in rapida evoluzione.

Il Commercio di Armi sul Dark Web di Daniele Zuccarini

[modifica | modifica sorgente][Immagini da inserire]

Il Dark Web è una parte di internet nascosta, non accessibile tramite i motori di ricerca convenzionali come Google o Bing. Per navigarvi, è necessario utilizzare strumenti specifici come il browser Tor, che maschera l'identità degli utenti e le loro attività online, garantendo un elevato livello di anonimato.

Questa sezione di internet è spesso associata a usi illegittimi a causa della privacy quasi assoluta che offre, benché possa anche essere utilizzata per scopi legittimi, come la protezione dell'identità di chi vive in paesi con severe restrizioni sulla libertà di espressione. Una delle pratiche più allarmanti che si svolgono nel Dark Web è il commercio di armi.

Questi mercati clandestini consentono l'acquisto di un vasto assortimento di armamenti, spesso eludendo completamente le leggi e i controlli imposti nel commercio legale di armi. Gli acquirenti possono facilmente accedere a pistole, fucili automatici, esplosivi e altre armi, il tutto senza dover fornire alcuna forma di identificazione o ottenere licenze.

Il metodo di pagamento preferito in questi mercati è la criptovaluta, come il Bitcoin, che per sua natura è difficile da tracciare. Questo rende estremamente complicato per le forze dell'ordine monitorare chi compra e vende armi sul Dark Web.

Le transazioni anonime e la difficoltà nel tracciare i flussi di denaro digitale creano un ambiente ideale per gli acquisti illeciti, aumentando il rischio che queste armi finiscano nelle mani di criminali o terroristi.

Nonostante gli sforzi continui delle autorità globali, il controllo e la soppressione di questi mercati neri si dimostrano sfide ardue. Operazioni di polizia e task force internazionali riescono periodicamente a chiudere questi siti e a catturare alcuni dei responsabili, ma la natura resiliente del Dark Web e la costante evoluzione delle tecnologie di crittografia e anonimato fanno sì che nuovi mercati emergano rapidamente ogni volta che il sito viene chiuso.

Bisogna dire che la difficoltà nel regolamentare le vendite di armi su una piattaforma così anonima pone sfide legali significative. È necessario per questo, che la comunità internazionale collabori più strettamente, condividendo risorse e informazioni per combattere più efficacemente il problema.

La cooperazione potrebbe includere il monitoraggio migliorato delle transazioni criptovalute e l'adozione di leggi che regolino più strettamente l'uso delle tecnologie che permettono l'anonimato.

Si potrebbe inoltre, educare il pubblico sui rischi associati all'acquisto di armi sul Dark Web e su come queste attività sostengano reti criminali e terroristiche in quanto questo potrebbe contribuire a ridurre la domanda. Campagne informative potrebbero inoltre, illuminare le persone sulle possibili conseguenze legali dell'acquisto di armi in modo anonimo.

Secondo me, affrontare il problema richiede un approccio multidisciplinare che coinvolga non solo le forze dell'ordine, ma anche esperti di tecnologia, legislatori e la società civile. Solo così possiamo sperare di ridurre significativamente la minaccia che il commercio di armi sul Dark Web rappresenta per la sicurezza globale.

Armi... e sicari di Carola De Martinis

[modifica | modifica sorgente][Immagini da inserire]

Vedi anche: https://www.panorama.it/tecnologia/cyber-security/dark-web-hacker-droga-armi-carte-credito

Nel Dark Web si vendono droghe, documenti falsi, armi e servizi di sicari. ATHOS78 è un sito dove si possono comprare armi, anche se è illegale nel proprio Paese o si ha una fedina penale sporca. The Dark Market vende pistole, servizi di hacker, soldi falsi, farmaci, carte di credito, documenti falsi, elettronica e carte regalo. Botmans World offre armi come munizioni, fucili, pistole e revolver, con prezzi da 10$ a 2500$. Ci sono anche forum di sicari. Anche se molti sono truffe, alcune persone li usano. Per ingaggiare un sicario, basta inviare la foto e la posizione del bersaglio. I soldi vengono messi in un deposito sicuro e rilasciati solo a lavoro finito. I prezzi dipendono dall'obiettivo, dal Paese e dall'abilità del sicario. Più alto il rischio, più alto il costo.

Il traffico degli esseri umani nel dark web di Gloria Cellucci

[modifica | modifica sorgente]Il traffico di esseri umani nel dark web è un fenomeno complesso e preoccupante che sfrutta l'anonimato offerto da questa parte nascosta di internet. Il dark web utilizza software di anonimizzazione, come Tor, per nascondere l'identità e la posizione dei suoi utenti, rendendo difficile per le forze dell'ordine tracciare le attività illegali. Il traffico di esseri umani in questa rete può assumere diverse forme, tra cui il traffico di lavoro forzato, lo sfruttamento sessuale, la vendita di organi e altre attività criminali.

Caratteristiche e Modalità:

1. Anonimato e Crittografia: Gli utenti del dark web utilizzano strumenti di crittografia per mantenere l'anonimato. Questo rende difficile identificare i trafficanti e proteggere le vittime.

2. Mercati Online: Esistono mercati nascosti dove vengono offerte "merci" umane. Questi siti funzionano in modo simile ai mercati online legali, con annunci e recensioni.

3. Criptovalute: Le transazioni nel dark web spesso utilizzano criptovalute, come Bitcoin, per garantire l'anonimato finanziario.

4. Comunità Segrete: Forum e gruppi privati discutono e facilitano il traffico di esseri umani. Questi spazi sono accessibili solo su invito e con misure di sicurezza elevate.

Effetti e Impatti

- Vittime Invisibili: Le vittime del traffico di esseri umani nel dark web sono spesso difficili da rintracciare e liberare a causa della natura clandestina di queste attività.

- Sfide per le Forze dell'Ordine: L'anonimato e la tecnologia avanzata rendono complicato per le autorità monitorare e intervenire efficacemente.

- Dimensione Globale: Il dark web permette ai trafficanti di operare su scala internazionale, collegando criminali e vittime in diversi paesi.

Interventi e Contrasti:

Le forze dell'ordine e le organizzazioni internazionali stanno sviluppando tecniche avanzate per combattere il traffico di esseri umani nel dark web. Questi includono:

- Collaborazioni Internazionali: La cooperazione tra agenzie di diversi paesi è essenziale per affrontare un problema che oltrepassa le frontiere nazionali.

- Tecnologia di Tracciamento: L'uso di strumenti avanzati di analisi dati e intelligenza artificiale per identificare e tracciare le attività sospette.

- Campagne di Sensibilizzazione: Educare il pubblico sui pericoli del traffico di esseri umani e su come riconoscere e segnalare attività sospette.

Il traffico di esseri umani nel dark web è un problema grave e diffuso, ma attraverso l'innovazione tecnologica e la cooperazione internazionale, è possibile fare progressi significativi nella lotta contro questa forma di criminalità.

Il traffico illegale di animali nel dark web di Matilde Tosco

[modifica | modifica sorgente]Tra i traffici illegali nel dark web c'è anche quello della fauna selvatica (uccelli, mammiferi, rettili, anfibi, pesci, insetti) e di parti di animali, come zanne di elefante e corni di rinoceronte.

Il dark web nasconde un commercio senza scrupoli che mette in pericolo la vita e il benessere di migliaia di animali appartenenti a specie protette ed in via di estinzione, considerati preziosi per la loro rarità e venduti per scopi diversi:

- Caccia e medicina tradizionale: gli animali venduti nel dark web sono spesso utilizzati per essere cacciati e diventare trofei rari da esporre o come ingredienti nella medicina tradizionale, ritenuti efficaci nel trattamento di varie malattie.

- Collezionismo: la fauna viene commerciata per l’utilizzo di pelle e pellicce (come per il caso del procione comune e di diversi rettili) o corna e zanne (come per il rinoceronte, l’elefante e la tigre).

- Impiego come animali da compagnia: alcuni acquirenti sono attratti dall’idea di possedere specie rare o insolite come animali da compagnia, spesso senza tenere conto delle esigenze specifiche degli animali stessi. Tra i gli animali esotici da compagnia preferiti del dark web ci sono: l’Ara giacinto (pappagalli del valore di 35.000 € ad esemplare), il Pappagallo cinerino, lo Scarabeo Golia, I felini (leoni e ghepardi).

- Consumi di carne di animali selvatici: l’uccisione illegale di animali selvatici a scopo alimentare è molto diffusa nei Paesi orientali ed è considerata fra le prime cause di riduzione delle popolazioni di specie animali minacciate.

Il commercio di animali esotici è pericoloso non solo perché porta all’estinzione delle specie con un danno irreversibile alla biodiversità, ma anche perché il diffondersi di specie aliene fuori dal loro habitat mette a rischio anche le specie autoctone, causando danni ecologici, economici e sanitari a livello globale.

Pericoli

Combattere il traffico di animali nel dark web è una sfida complessa che richiede la cooperazione tra autorità internazionali, organizzazioni di tutela degli animali e forze dell’ordine. È fondamentale sensibilizzare l’opinione pubblica e incoraggiare l’adozione di comportamenti responsabili nell’acquisto e nella cura degli animali.

Lotta contro il traffico di animali nel dark web

- Collaborazione tra forze dell’ordine ed organizzazioni nazionali ed internazionali per monitorare e contrastare le attività illegali;

- rafforzamento di leggi e sanzioni contro il traffico illegale di specie animali protette;

- utilizzo di tecnologie avanzate per identificare venditori e acquirenti coinvolti;

- sensibilizzazione dell'opinione pubblica sulle conseguenze negative del commercio illegale di specie animali protette.

Il dark web di Morena De Luca

[modifica | modifica sorgente]Il commercio illegale nel dark web è un'area particolarmente problematica di questa parte nascosta di Internet, dove utenti di tutto il mondo possono accedere a mercati clandestini e acquistare o vendere beni e servizi illeciti. Ecco una panoramica dettagliata di questo tipo di attività.

Struttura dei mercati illegali online: i mercati illegali online sono strutturati in modo simile a normali siti di e-commerce, con categorie di prodotti, descrizioni, prezzi, recensioni e sistemi di pagamento. Tuttavia, si occupano di beni e servizi illeciti.

Droghe: una delle categorie più popolari nei mercati del dark web sono le droghe, come cannabis, cocaina, eroina, metanfetamina e farmaci da prescrizione. Gli acquirenti possono scegliere tra varie qualità, quantità e prezzi.

Armi: alcuni mercati offrono armi da fuoco, munizioni, coltelli, esplosivi e altre armi, spesso con l'opzione di spedizione discreta.

Documenti falsi: i documenti falsi, come passaporti, carte d'identità, patenti di guida e permessi di lavoro, sono anche disponibili nei mercati del dark web. Questi documenti possono essere usati per furti d'identità o attività fraudolente.

Carte di credito e informazioni personali: un'altra categoria comune è la vendita di numeri di carte di credito rubate, credenziali di accesso, informazioni bancarie e altri dati personali. Questi vengono spesso usati per frodi e altri crimini informatici.

Servizi illegali: i mercati possono offrire servizi come l'hacking su richiesta, la creazione di malware, attacchi DDoS e altre attività criminali online.

Sicurezza e anonimato

[modifica | modifica sorgente]Pagamenti: la maggior parte delle transazioni nei mercati illegali del dark web avviene tramite criptovalute come Bitcoin, che garantiscono una maggiore privacy e anonimato rispetto ai metodi di pagamento tradizionali.

Attività delle forze dell'ordine

[modifica | modifica sorgente]Operazioni di polizia: le autorità in tutto il mondo stanno lavorando per combattere il commercio illegale nel dark web attraverso operazioni di polizia e collaborazioni internazionali. Queste operazioni spesso portano alla chiusura dei mercati, all'arresto dei responsabili e al sequestro dei beni.

Rischi per gli utenti

[modifica | modifica sorgente]Frode: poiché i mercati non sono regolamentati, gli utenti possono essere soggetti a frodi, come la non consegna della merce o la vendita di prodotti di qualità inferiore o contraffatti.

Truffe: alcuni mercati possono essere truffe progettate per rubare le criptovalute degli utenti o i loro dati personali.